Section générale

PKI – Qu’est-ce qu’une infrastructure à clés publiques?

Qu’est-ce qu’une PKI? La base des certificats SSL/TLS ou encore des signatures numériques – pour la sécurité et l’efficacité numériques dans les entreprises

Résumé

La PKI est basée sur des procédures cryptographiques asymétriques, c’est-à-dire qu’elle utilise une paire de clés composée d’une clé privée et d’une clé publique. Outre le cryptage à proprement parler, la technologie est également utilisée pour l’authentification et la signature de documents et de données. La mise en œuvre s’effectue au moyen de structures hiérarchisées. Les certificats délivrés par les «Certification Authorities» associent une identité enregistrée à une clé publique. Les certificats ont une durée de validité, mais peuvent également être bloqués avant leur expiration. Les lois et les normes imposent les exigences à la PKI, par exemple pour l’utilisation de certificats sur Internet destinés à la sécurisation des serveurs Web ou du trafic d’e-mails.

Définitions de l’infrastructure PKI

-

La confidentialité signifie qu’une information n’est destinée qu’à un cercle restreint de destinataires.

-

L’authenticité signifie la conformité dans le sens de l’origine.

-

L’intégrité renvoie à l’idée de la préservation, c’est-à-dire au fait que les données sont protégées contre toute modification inaperçue.

-

Le caractère contraignant exige qu’il ne soit pas possible de nier indûment les actes accomplis (p. ex. la conclusion d’un contrat). Les signatures électroniques notamment permettent de créer le caractère contraignant recherché.

Cryptage symétrique et asymétrique

Le cryptage sert à protéger une communication (ou de manière générale des données) contre les écoutes, c’est-à-dire garantir la confidentialité.

La procédure classique est le cryptage «symétrique». Une clé secrète (mais connue de tous les partenaires de communication) est alors utilisée. Ce secret doit donc être préalablement échangé entre ces partenaires. Le cryptage symétrique est utilisé depuis des millénaires. Des exemples connus de l’Antiquité sont le chiffre de César ou la scytale des Spartiates, mais d’autres remontent à l’ancien empire égyptien ou mésopotamien. Il s’agit donc d’une technique très ancienne.

Exemple de chiffre de César

Chaque lettre d’un message est remplacée par la 3e lettre qui suit dans l’alphabet. On parle alors de «substitution». Exemple: le mot «CAESAR» devient «FDHVDU».

Exemple de scytale

La scytale est un bâton en bois au diamètre spécifique. On entourait une bande de cuir ou de parchemin autour du bâton avant d’y écrire le message secret. Cette bande était ensuite déroulée et transportée sans son bâton, si bien que la bande contenait en apparence une séquence arbitraire de lettres. Comme le destinataire du message possédait une scytale de la même dimension que l’expéditeur, le message devenait lisible en enroulant la bande sur sa scytale. On parle aussi de «transposition».

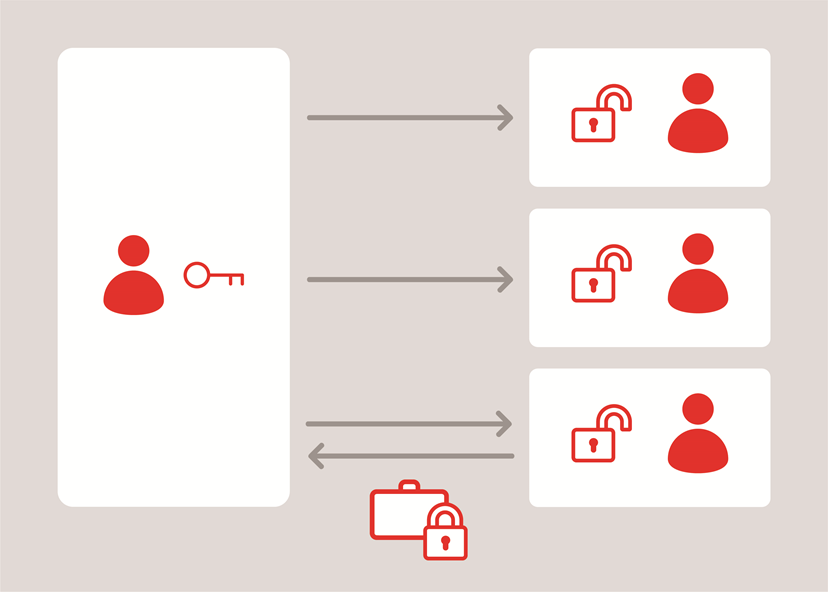

Le cryptage «asymétrique» quant à lui n’utilise pas un secret commun, mais une paire de clés. Celle-ci se compose de la clé «privée» («Private Key») et de la clé «publique» («Public Key») qui en découle. La clé publique s’appelle ainsi parce qu’elle peut être publiée de manière accessible à tous. La clé publique permet de crypter les données. La clé privée doit, comme son nom l’indique, rester secrète. La clé privée permet de décrypter les données codées avec la clé publique.

Les premières méthodes asymétriques ont été développées dans les années 1970 et nécessitaient déjà des ordinateurs. L’échange de clés publiques peut se faire de manière ponctuelle, y compris entre des participants ou des parties qui ne se connaissent pas et qui n’ont pas échangé de clés au préalable. Cette méthode est donc prédestinée aux groupes d’utilisateurs ouverts qui interagissent sur Internet.

Procédure à clés publiques

Les procédures asymétriques ou à clés publiques sont basées sur des opérations mathématiques qui peuvent être calculées relativement facilement dans un sens, tandis que l’inversion génère une charge de calcul tellement élevée qu’elle est impossible à réaliser dans la pratique. On parle également de «fonctions à sens unique» ou de «one-way functions».

RSA

La méthode asymétrique la plus répandue et la plus connue est la méthode RSA. RSA est l’acronyme de «Rivest, Shamir, Adlman» – les inventeurs de la méthode. La fonctionnalité à sens unique de la procédure RSA est basée sur le fait que deux nombres premiers peuvent être facilement multipliés entre eux. Celui qui ne connaît que le produit, c’est-à-dire le résultat de la multiplication, a beaucoup de mal à décomposer à nouveau ce nombre en deux facteurs à nombres premiers.. Cette «factorisation» devient impossible si les nombres choisis sont suffisamment grands. La clé privée est dérivée des deux nombres premiers, à partir du produit de la clé publique.

PKI dans la pratique: signature numérique ou preuve d’identité

Comme décrit ci-dessus, le cryptage fonctionne avec la clé publique et le décryptage avec la clé privée. La procédure peut également être appliquée inversement, c’est-à-dire que le détenteur de la clé privée «crypte» les données avec celle-ci. Comme personne d’autre n’y a accès, cette action peut être clairement attribuée au détenteur et ce «cryptage» peut être vérifié à l’aide de la clé publique. Cette procédure est appelée signature numérique et ouvre d’autres possibilités d’application:

-

Signature électronique infalsifiable de documents ou de données en général. Celle-ci peut par exemple être effectuée de manière similaire à la signature manuscrite ou sous forme de «scellé» par une organisation.

-

Authentification, c’est-à-dire la preuve que quelqu’un est celui qu’il prétend être (similaire à la présentation d’un document d’identité dans le monde physique).

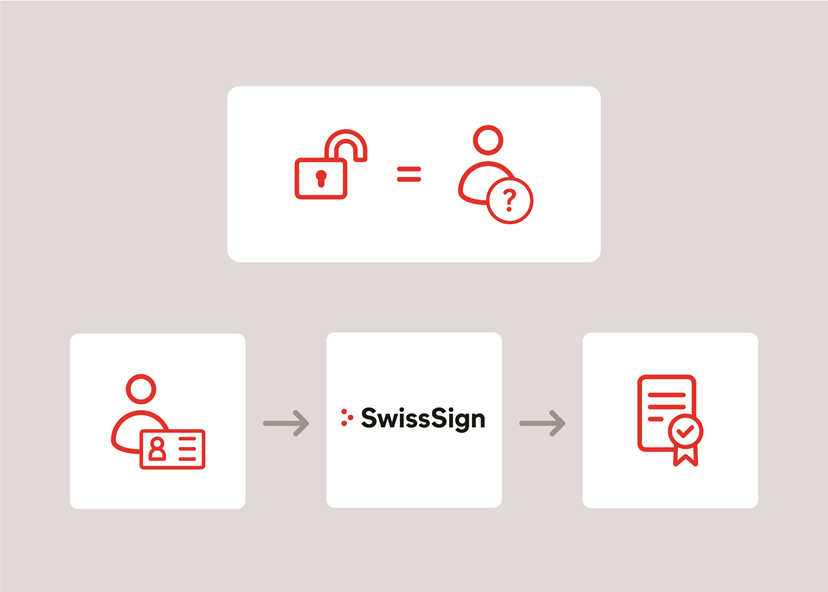

PKI dans la pratique: les certificats comme liens enregistrés d’une clé publique à une identité

Les explications ci-dessus ont porté sur les bases techniques et cryptographiques. Reste à savoir comment déterminer à qui appartient une paire de clés. C’est là que les certificats à clés publiques entrent en jeu. Ils sont délivrés par un tiers digne de confiance, une «Trusted Third Party», et lient une clé publique à une identité, c’est-à-dire au détenteur de la clé privée correspondante. Il peut s’agir d’une personne, d’une organisation, d’une adresse technique, d’une machine ou d’un appareil.

«X.509» s’est imposé comme norme technique pour le format de ces certificats. La norme X.509 est gérée par l’Organisation internationale de normalisation (ISO) en collaboration avec l’Union internationale des télécommunications (UIT), toutes deux basées à Genève.

L’identité doit être correctement enregistrée

L’identité figurant sur le certificat doit toujours être vérifiée et enregistrée de manière correcte et traçable. Les toutes nouvelles avancées cryptographiques et techniques ne servent à rien si les processus d’enregistrement peuvent être contournés. L’enregistrement ou la «validation» correcte est donc un point au moins aussi important que les contrôles techniques, et il convient d’y consacrer les moyens nécessaires. Nous ne parlons pas ici de paperasserie ou de mesures inutiles.

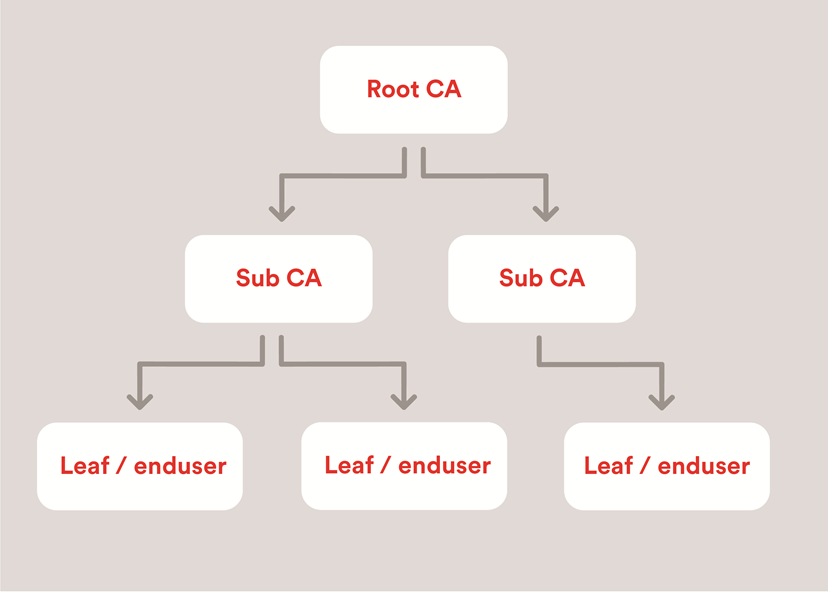

Hiérarchie PKI: Certification Authority

Une PKI pour les certificats X.509 dispose d’une structure hiérarchique stricte. Il s’agit d’une «arborescence» au sens de l’informatique ou de la théorie des graphes, avec une racine ou «Root» comme élément le plus élevé, et des feuilles ou «Leafs» comme éléments les plus bas. Un organisme qui délivre des certificats est une «Certification Authority», également appelée «Certificate Authority» (CA).

La Root CA ne délivre que peu de certificats pour les «Sub CA» subordonnées. Celles-ci délivrent à leur tour les certificats Leaf, c’est pourquoi elles sont également appelées «Issuing CA». Les certificats Leaf sont généralement utilisés par les utilisateurs finaux, c’est-à-dire les clients de la CA.

Il existe des relations de confiance entre les différents éléments ou organisations. Comme décrit ci-dessus, la CA émettrice a vérifié l’appartenance de l’identité au certificat. Techniquement, la CA met en œuvre cette relation de confiance en signant numériquement les données du certificat. Les certificats Root sont généralement enregistrés dans un «Rootstore». Un Rootstore est une base de données de certificats Root de confiance. Les Rootstores sont préremplis selon des règles prédéfinies et livrés dans les systèmes d’exploitation, les navigateurs ou les clients de messagerie. Grâce aux relations de confiance décrites et à leur enchaînement («transitivité»), ce concept permet de faire confiance à des millions de certificats d’utilisateur final émis par la Root CA lorsqu’elle est digne de confiance.

Validité des certificats X.509

Tous les certificats ont une durée de validité définie, c’est-à-dire un début et une fin de validité. Il peut toutefois arriver qu’un certificat ne puisse plus être utilisé avant la fin de validité initialement fixée. Les raisons peuvent être, par exemple, que les informations d’identité ne sont plus correctes, que le certificat a déjà été remplacé ou, dans le pire des cas, que la clé privée n’est plus sécurisée. C’est pourquoi les fournisseurs de CA proposent des services de blocage (ou «révocation») de certificats.

Les informations correspondantes sur le statut des certificats («valide ou bloqué?») sont publiées par une CA. Techniquement, cela signifie qu’une liste de certificats révoqués est publiée (appelée «Certificate Revocation List» ou CRL).

Le «Online Certificate Status Protocol» (OCSP) est une autre méthode permettant de connaître le statut de validité ou de blocage des certificats individuels. Ce dernier perd toutefois en importance, en particulier pour les certificats SSL/TLS, car il est techniquement complexe et sujet à des dysfonctionnements et parce qu’il existe des problèmes concernant la vie privée, notamment en cas de mauvaise manipulation.

Raccourcissement des durées de validité: un défi croissant

La durée de validité des certificats SSL/TLS publics est continuellement raccourcie. Depuis juin 2024, la durée maximale n'est plus que de 398 jours. D'ici 2029, elle sera encore réduite à seulement 47 jours. Cette évolution pose des défis opérationnels considérables aux entreprises: les certificats doivent être renouvelés plus fréquemment, le risque de certificats expirés augmente et la charge administrative manuelle augmente considérablement. Sans automatisation, la gestion des certificats devient rapidement une charge chronophage pour les équipes informatiques. Dans notre article de blog sur la réduction de la durée de validité des certificats TLS, vous découvrirez ce que ces changements signifient concrètement et comment vous pouvez vous y préparer. Une solution efficace est offerte par la gestion du cycle de vie des certificats (CLM), qui automatise entièrement le renouvellement, la surveillance et la gestion de vos certificats, afin de garantir votre sécurité informatique sans effort manuel supplémentaire.

Pourquoi vous avez besoin de Public Key Infrastructures – PKI

Les entreprises utilisent la PKI comme suit afin de profiter de la sécurité de la PKI et d’accélérer leurs processus. Avec nos produits, nous proposons à SwissSign une solution optimale à cet effet.

Certificats SSL ou TLS (SSL: Secure Socket Layer, TLS: Transport Layer Security)

Lorsqu’une connexion cryptée est établie avec un serveur Web sur Internet, celui-ci doit s’authentifier. Il faut bien noter qu’une connexion cryptée, mais établie avec le mauvais serveur comme partenaire de communication, n’est pas confidentielle. L’utilisation de la clé publique dans le certificat pour le cryptage est également possible, mais n’est plus considérée comme une bonne pratique. L’utilisation de SSL/TLS représente la norme dans les navigateurs Internet modernes.

Vers notre offre de certificats

Secure E-Mail ou S/MIME

Les certificats X.509 sont utilisés pour sécuriser le trafic d’e-mails sur Internet. La norme technique correspondante est connue sous le nom de S/MIME (Secure/Multipurpose Internet Mail Extensions). Les applications sont les suivantes:

-

S/MIME permet de signer des e-mails et de garantir ainsi l’authenticité de l’expéditeur. À l’ère du spam et du phishing, une telle signature est une preuve précieuse qu’un e-mail provient réellement de l’expéditeur supposé.

-

Le certificat d’un détenteur d’une adresse e-mail permet de crypter un message qui lui est adressé, de sorte que seul celui-ci peut lire l’e-mail.

Vers notre offre de certificats e-mail

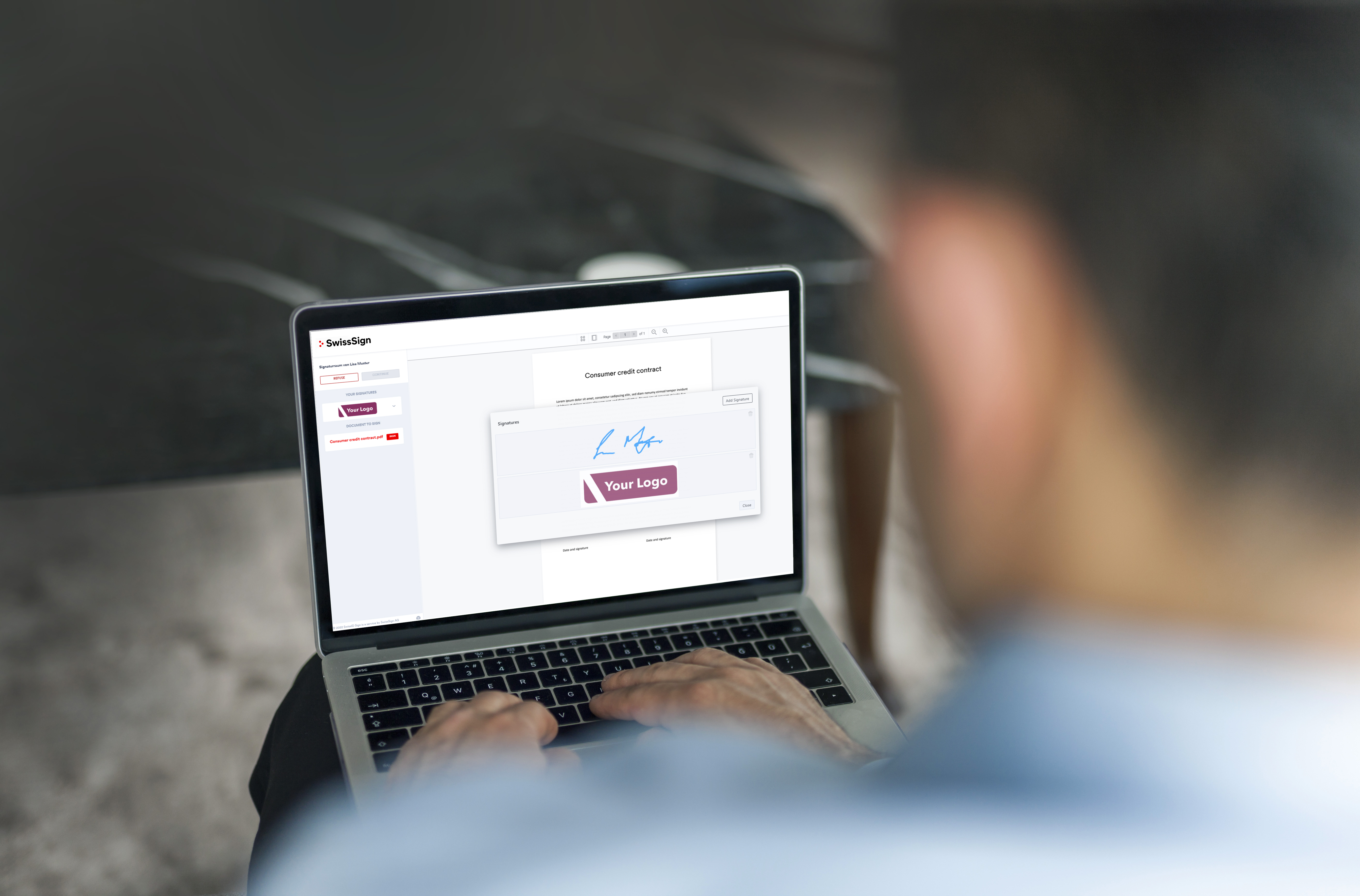

Signature du document par des personnes

Comme pour la signature papier dans le monde physique, une personne peut donner son consentement au moyen d’une signature électronique sous un document. La «Signature électronique qualifiée» (SEQ) est réglementée par la loi comme l’équivalent de la signature manuscrite dans le monde physique, mais d’autres types de signature peuvent également être utilisés en fonction des exigences ou des prescriptions de forme.

Vers notre offre de signatures numériques

Sceaux électroniques en tant qu’expéditeur d’une organisation

Le sceau électronique constitue un cas particulier de la signature électronique. Les sceaux sont des signatures apposées au nom d’une organisation ou d’une personne morale. Les sceaux sont particulièrement adaptés aux applications automatisées qui échangent des factures ou d’autres documents commerciaux importants. Lors d’une révision, le sceau d’un créancier permet par exemple de prouver qu’une facture provient de ce créancier et que le montant de la facture et le montant de la TVA indiqués sont corrects.

Vers notre offre de signatures numériques

Internet of Things

L’«Internet of Things» (IoT), en français «Internet des objets», se compose d’appareils physiques, généralement équipés de capteurs, qui communiquent avec des services en ligne. On peut citer à titre d’exemple les appareils Smart Home, par exemple pour le «Smart Metering» permettant de mesurer la consommation ou la production d’électricité. Des certificats sont utilisés pour l’authentification sécurisée des appareils et des services en ligne.

Vers notre offre de certificats pour les appareils

PKI Windows

Des certificats gérés dans Microsoft Active Directory (AD) sont également utilisés dans un réseau Windows interne à l’entreprise. Une telle PKI Windows peut être exploitée en interne ou obtenue sous forme de service cloud.

Vers notre offre de Managed PKI: SSL/E-Mail

Horodatage

L’horodatage des documents électroniques a pour but de prouver l’existence d’un document électronique à un moment donné. Pour ce faire, le prestataire exploite un service qui reçoit les demandes et renvoie les confirmations d’heure ou les horodatages. Il convient de noter que les documents ne doivent pas être divulgués au service; la transmission d’identifiants uniques de document (appelés «hachages») est suffisante. L’horodatage est utilisé pour l’archivage des documents électroniques.

Voici comment les PKI sont réglementées pour une confiance et une sécurité maximales

La fiabilité d’une CA et des certificats qu’elle délivre dépend de son niveau de sécurité. Ce niveau de sécurité doit être pleinement respecté, dans tous les domaines. Il existe des lois et des normes, c’est-à-dire des règlements, qui définissent les exigences à cet égard et en ce qui concerne son audit. Celles-ci comprennent:

-

La gouvernance, c’est-à-dire le système de contrôle et de réglementation de la CA. Elle comprend des mesures techniques et organisationnelles visant à protéger l’exploitation, la surveillance, la maturité des processus et les règles de responsabilité.

-

La force et le type d’enregistrement (p. ex. la preuve de la possession d’un nom de domaine pour lequel un certificat SSL/TLS est délivré par le demandeur).

-

Le cas échéant, prescriptions relatives au token cryptographique utilisé, c’est-à-dire à la protection de la clé privée appartenant au certificat numérique (p. ex. enregistrement dans du matériel certifié).

Les régulateurs et réglementations pertinents pour nous chez SwissSign sont les suivants:

-

CA/Browser Forum pour la réglementation des certificats SSL/TLS et e-mail sur Internet

-

Directives ou politiques des éditeurs de navigateurs, de clients de messagerie et de systèmes d’exploitation, c’est-à-dire de Google, Microsoft, Apple et Mozilla

-

Loi fédérale suisse sur les services de certification dans le domaine de la signature électronique et d’autres applications de certificats numériques «SCSE»

-

Règlement de l’UE sur l’identification électronique et les services de confiance pour les transactions électroniques dans le marché intérieur «eIDAS» Adobe Approved Trust List (AATL)

-

Normes spécifiques à la PKI de l’Institut européen des normes de télécommunication (ETSI)

En tant qu’opérateur suisse qui conserve 100% des données en Suisse, SwissSign doit naturellement aussi respecter toute la législation suisse non spécifique à la PKI. Étant donné que SwissSign est également certifiée eIDAS conformément au règlement européen et qu’elle a établi une large base de clients dans l’espace européen, diverses réglementations européennes sont également pertinentes, en plus du règlement eIDAS mentionné, comme le règlement général sur la protection des données (RGPD).

Pourquoi les entreprises devraient-elles utiliser une PKI?

La PKI offre aux entreprises un moyen fiable de sécuriser et d’accélérer numériquement leur communication et leurs processus. Pour les responsables informatiques, opter pour une PKI est un investissement durable. Cela crée de la sécurité, de l’efficacité et de la confiance dans tous les processus commerciaux numériques.